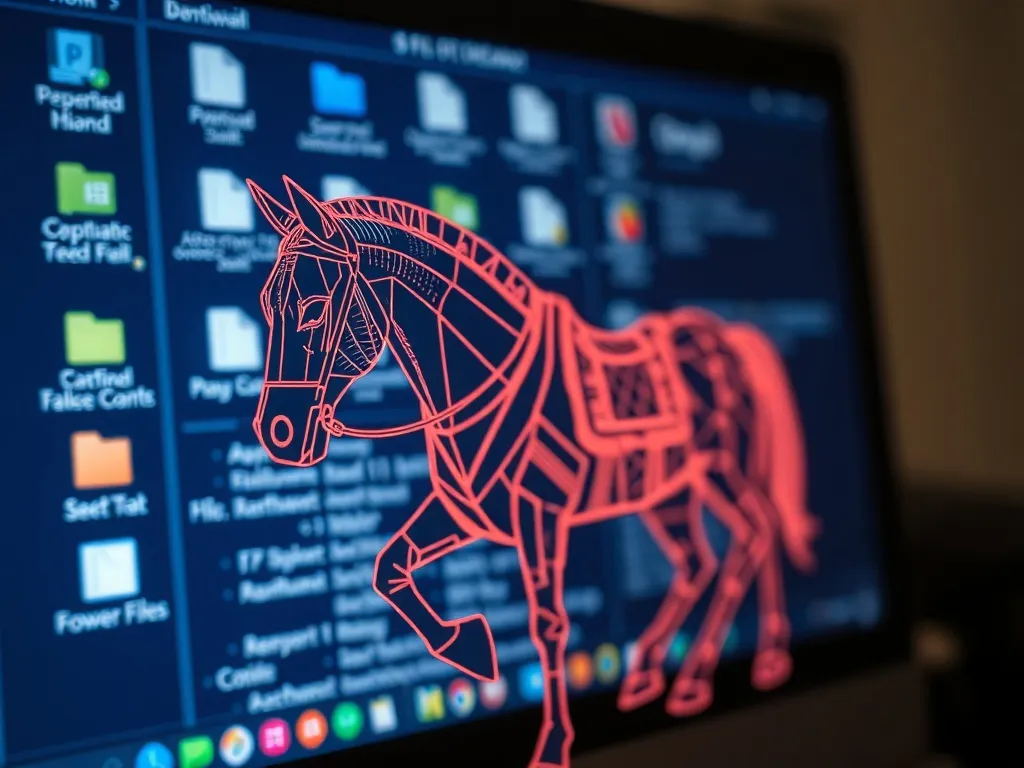

W dzisiejszym dynamicznie rozwijającym się świecie cyfrowym, konie trojańskie, znane także jako trojany, stanowią jedno z największych zagrożeń dla użytkowników komputerów i urządzeń mobilnych. Te podstępne programy komputerowe, podobnie jak legendarny koń trojański z mitologii, ukrywają swoje prawdziwe intencje, by zyskać dostęp do systemów i wyrządzić poważne szkody.

Jak działa trojan?

Trojan, czyli koń trojański, to rodzaj złośliwego oprogramowania, które podszywa się pod legalne aplikacje lub pliki, by zainfekować komputer lub urządzenie mobilne. W przeciwieństwie do wirusów, trojany nie replikują się same, lecz mogą otwierać drzwi do innych złośliwych działań, takich jak kradzież danych, instalacja dodatkowego malware czy zdalne sterowanie urządzeniem.

Wirusy trojana często rozprzestrzeniają się poprzez zainfekowane odnośniki wysyłane w wiadomościach e-mail oraz na portalach społecznościowych. Często są dołączane do plików pobieranych z internetu, zwłaszcza z nielegalnych lub niezaufanych źródeł. Mogą czaić się w darmowych grach, aplikacjach oraz w plikach filmowych. Trojan może także podszywać się pod gry, które na pierwszy rzut oka nie wzbudzają naszych podejrzeń, ale po ich uruchomieniu zaczynają swoją destrukcyjną działalność.

Rodzaje trojanów

Konie trojańskie są niezwykle zróżnicowane, co utrudnia ich jednoznaczną klasyfikację. Jednak najczęściej spotykane rodzaje to:

- Backdoor – umożliwia hakerowi zdalny dostęp do systemu, zmieniając zabezpieczenia w taki sposób, by przestępca miał do niego łatwy dostęp.

- Oprogramowanie szpiegujące (spyware) – gromadzi informacje o użytkowniku, takie jak dane osobowe, hasła czy numery kart płatniczych.

- Ransomware – oprogramowanie szantażujące, które zaszyfrowuje pliki i żąda okupu za ich odblokowanie.

- Bomba logiczna – aktywuje się po spełnieniu określonych warunków, np. po uruchomieniu konkretnej aplikacji, i może skasować dane lub zawiesić system.

Objawy infekcji trojanem

Infekcja trojanem może być trudna do wykrycia, ale istnieją pewne symptomy, które mogą na nią wskazywać:

- Spowolnienie działania systemu, co może być efektem obciążenia procesora przez złośliwe oprogramowanie.

- Niespodziewane zmiany w ustawieniach systemu, takie jak zmiana strony startowej przeglądarki.

- Pojawienie się nieznanych aplikacji lub plików na urządzeniu.

- Niechciane reklamy lub komunikaty pojawiające się podczas korzystania z komputera.

Jak chronić się przed trojanami?

Skuteczna ochrona przed trojanami wymaga przede wszystkim profilaktyki. Istnieje kilka zasad, które mogą pomóc zminimalizować ryzyko infekcji:

- Używanie jak najczęściej aktualizowanego oprogramowania antywirusowego.

- Regularne aktualizowanie systemu operacyjnego.

- Unikanie otwierania podejrzanych wiadomości e-mail oraz załączników.

- Pobieranie plików tylko z legalnych i zaufanych źródeł.

- Unikanie podejrzanych stron internetowych oraz aplikacji z nieznanych źródeł.

Zastosowanie programów antywirusowych

Programy antywirusowe stanowią podstawową linię obrony przed trojanami. Współczesne oprogramowanie antywirusowe oferuje zaawansowane funkcje, takie jak:

- Wykrywanie i usuwanie złośliwego oprogramowania.

- Zapora ogniowa (firewall) chroniąca przed nieautoryzowanym dostępem.

- Filtr antyspamowy zabezpieczający przed niechcianymi wiadomościami.

- Kontrola rodzicielska, która pozwala na monitorowanie aktywności dzieci w sieci.

Jak usunąć trojana z systemu?

Jeśli mimo wszelkich środków ostrożności komputer zostanie zainfekowany trojanem, istnieją skuteczne metody jego usunięcia. Najważniejsze kroki to:

- Przeprowadzenie pełnego skanowania systemu za pomocą programu antywirusowego.

- Wyczyszczenie systemu oraz przywrócenie go do stanu fabrycznego.

- Usunięcie podejrzanych aplikacji i plików z urządzenia.

- Konfiguracja automatycznych aktualizacji oprogramowania w celu zapewnienia dostępu do najnowszych zabezpieczeń.

Przywracanie systemu do stanu fabrycznego

W niektórych przypadkach jedynym sposobem na całkowite usunięcie trojana może być przywrócenie systemu do stanu fabrycznego. Jest to proces, który usuwa wszystkie dane z urządzenia i przywraca je do pierwotnych ustawień. Warto pamiętać, że przed podjęciem tego kroku należy wykonać kopię zapasową ważnych danych.

Warto podkreślić, że ochrona przed trojanami wymaga nie tylko odpowiedniego oprogramowania, ale także zachowania czujności i ostrożności podczas korzystania z internetu.

Podsumowanie

Konie trojańskie stanowią poważne zagrożenie dla użytkowników komputerów i urządzeń mobilnych. Aby skutecznie się przed nimi chronić, warto stosować się do zasad bezpieczeństwa cyfrowego oraz korzystać z zaawansowanego oprogramowania antywirusowego. Regularne aktualizacje systemu oraz unikanie podejrzanych źródeł to podstawowe kroki, które mogą pomóc w zabezpieczeniu się przed atakami trojanów.

Co warto zapamietać?:

- Rodzaje trojanów: Najczęściej spotykane to backdoor, spyware, ransomware i bomba logiczna.

- Objawy infekcji: Spowolnienie systemu, zmiany w ustawieniach, nieznane aplikacje i niechciane reklamy.

- Ochrona przed trojanami: Używanie aktualizowanego oprogramowania antywirusowego, regularne aktualizacje systemu oraz unikanie podejrzanych wiadomości i źródeł.

- Usuwanie trojana: Pełne skanowanie systemu, usunięcie podejrzanych aplikacji oraz przywrócenie systemu do stanu fabrycznego w razie potrzeby.

- Profilaktyka: Zachowanie czujności i ostrożności podczas korzystania z internetu to kluczowe elementy ochrony przed trojanami.